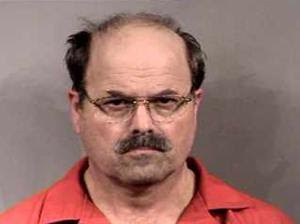

Siapakah Dennis Rader?

Dennis Lynn Rader lahir pada 9 maret 1945, adalah seorang

pembunuh yang telah menewaskan 10 orang di daerah kota Wichita dan kansas,

antara tahun 1974 dan 1991. Dennis sering di sebut sebagai BTK killer. “BTK”

merupakan singkatan dari “Bind, Torture, Kill“, yang

merupakan ciri khas dari tindak kejahatannya. Rader mengirimkan surat berisi

detail pembunuhan kepada polisi dan kator berita lokal pada periode

kejahatannya.

Setelah lama berhenti di tahun 1990-an sampai awal 2000-an, Rader kembali

melanjutkan aksinya mengirim surat di 2004, yang berakhir pada penangkapannya

di 2005 dan sedang menjalani hukuman pidana di El Dorado Correctional Facility,

Kansas, Amerika.

KASUS PEMBUNUHAN RADER

- Pada tanggal 15 Januari 1974 Rader membunuh empat anggota keluarga Otero yaitu Joseph Otero, Julie Otero (istri Josep h), Joseph Otero II (anak), Josephine Otero (putri).

- Pada tanggal 4 April 1974, Rader membunuh Kathryn Bright (dia juga menembak saudara laki-laki Bright yaitu Kevin, dua kali tapi dia selamat)

- Pada tanggal 17 Maret 1977 Rader membunuh Shirley Vian

- Pada tanggal 8 Desember 1977 Rader membunuh Nancy Fox

- Pada tanggal 27 April 1985 Rader membunuh Marine Hedg

- Pada tanggal 16 September 1986 Rader membunuh Vicki Wegerle

- Pada tanggal 19 Januari 1991 Rader membunuh Dolores Davis

Butuh 31 tahun

pengejaran untuk menangkap Rader si BTK tersebut. Pembunuh berdarah dingin

itu kini dengan tenang mengakui semua perbuatannya. Ia bahkan secara lugas

menyebut korban-korban perbuatan sadisnya sebagai 'proyek' yang disiapkannya

untuk memenuhi fantasi seks. Pengakuan itu dilontarkan Dennis Rader di depan

majelis hakim di pengadilan Kansas, Amerika Serikat, seperti dilansir kantor

berita Reuters, Selasa (28/6/2005). Rader mengaku bersalah atas kematian 10

korbannya. Di Pengadilan Negeri

Distrik Sedgwick, Rader dengan santai membeberkan detil pembunuhan yang

dilakukannya. Bagaimana ia mencekik sepasang suami istri dengan seutas tali

sementara dua anak mereka dikurung di kamar mandi dan menjerit-jerit. Dua bocah

berumur 11 dan 9 tahun itu pun dibunuhnya dengan keji. Keempat orang itu

merupakan korban pertama Rader pada tahun 1974 lalu. "Saya datang lewat

pintu belakang. Saya memutus jaringan telepon," ujar Rader menceritakan

kejadian puluhan tahun silam itu. Menurut pembunuh itu,

ia memberikan nomor untuk para korban yang disebutnya sebagai proyek.

"Saya punya nomor-nomor proyek. Jika yang satu tidak berhasil, saya akan

pindah ke nomor lainnya," cetusnya. Aparat kepolisian baru berhasil

menangkap Rader pada Februari lalu setelah 31 tahun melancarkan operasi

pengejaran.

TERKUAK KARENA BARANG BUKTI DIGITAL YANG DITEMUKAN

Seiring berkembangnya teknologi, Rader pun menggunakan floppy disk untuk membuat pesan. Dia mengirimkan kartu pos ke sebuah stasiun televisi di Wichita yang

menjelaskan bahwa BTK telah meninggalkan sebuah paket di pinggir jalan.

Dalam pesannya tersebut, BTK juga menanyakan status paket yang dia

tinggalkan di Toko “Home Depot” beberapa minggu sebelumnya. Paket yang ditinggalkan BTK di pinggir jalan ternyata berupa kotak

sereal yang berisi sebuah dokumen. Dokumen itu berisi detail pembunuhan

pertamanya di 1974, yaitu pembunuhan atas sepasang suami istri dan 2

orang anak mereka. Kotak sereal itu juga berisi beberapa perhiasan dan

sebuah boneka dengan tali di lehernya yang diikatkan pada pipa PVC yang

ternyata mewakili salah satu dari korban kejahatannya, anak perempuan

berusia 11 tahun. Pencarian pertama di Toko “Home Depot” tidak menunjukkan tanda-tanda

adanya paket dari BTK. Tetapi seorang pegawai toko mengatakan kepada

polisi bahwa kekasihnya menemukan sebuah kotak sereal dengan tulisan di

atasnya di belakang truk pickup sekitar 2 minggu sebelumnya. Karena berpikir kotak sereal itu adalah sebuah lelucon atau candaan, dia kemudian membuangnya. Polisi mengumpulkan sampah-sampah kembali untuk mencari kotak sereal

yang dimaksud dan akhirnya ditemukan. Kotak sereal tersebut berisi

beberapa dokumen, termasuk di dalamnya adalah pertanyaan dari BTK kepada

polisi bahwa apakah dia akan dapat dilacak jika berkomunikasi dengan

polisi melalui sebuah floppy disk. Jika memang tidak terlacak, BTK meminta polisi untuk memasang iklan di surat kabar berisi kata-kata, “Rex, it will be OK“.

Polisi pun memuat iklan tersebut. Polisi juga meneliti rekaman video

keamanan di Toko “Home Depot”, yang menunjukkan seorang pria di dalam

mobil Jeep Grand Cherokee warna hitam memarkir kendaraannya di dekat

truk pickup milik pegawai toko dan berjalan di sekitar truk pickup tersebut.

Dua minggu setelahnya, sebuah kiriman berupa disk tiba di stasiun televisi yang lain, bersama dengan rantai kalung emas, fotokopi sampul novel bertema pembunuhan, dan beberapa kartu yang salah satunya berisi instruksi untuk berkomunikasi dengan BTK melalui surat kabar. Disk tersebut berisi sebuah file dengan pesan “this is a test” dan mengarahkan polisi untuk membaca salah satu dari kartunya yang berisi instruksi untuk berkomunikasi lebih lanjut. Pada bagian properti dokumen, polisi menemukan metadata dokumen dan terlihat bahwa dokumen terakhir kali dimodifikasi oleh seseorang bernama “Dennis”. Polisi juga mengetahui bahwa disk itu telah digunakan di Gereja “Christ Lutheran” dan Perpustakaan “Park City”.

Rader membuat kesalahan fatal dengan membawa disk tersebut ke gereja untuk mencetak dokumen di dalam disk karena printer di rumah Rader sedang rusak. Rader meminta izin untuk mencetak dokumen kepada pastur, dengan mengatakan bahwa dia memiliki agenda untuk rapat dewan gereja. Oleh karenanya, sang kepala gereja memasukkan disk tersebut ke salah satu komputer. Tidak ada yang menyadari bahwa tindakan tersebut ternyata bisa menjadi awal tertangkapnya BTK. Setelah ditelusuri melalui internet, ditemukan alamat gereja tersebut dan tertulis Dennis Rader sebagai presiden dewan gereja.

Bukti elektronik yang ditemukan pada kasus ini berupa floppy disk yang berisi dokumen dan cctv toko, sedangkan bukti digital yang ditemukan berupa metadata dokumen yang mengarahkan pada nama Dennis dan Gereja “Christ Lutheran” serta perpustakaan tempat Dennis bekerja, dan juga rekaman video dari cctv toko yang mengarah pada mobil Jeep Grand Cherokee warna hitam yang digunakan oleh Rader. Bukti-bukti tersebut sangat membantu dalam mengungkap misteri pembunuhan yang sudah berlangsung selama 31 tahun tersebut. Dennis Rader ditangkap pada 25 Februari 2005, dan resmi didakwa dengan pembunuhan pada 28 Februari 2005.

Dua minggu setelahnya, sebuah kiriman berupa disk tiba di stasiun televisi yang lain, bersama dengan rantai kalung emas, fotokopi sampul novel bertema pembunuhan, dan beberapa kartu yang salah satunya berisi instruksi untuk berkomunikasi dengan BTK melalui surat kabar. Disk tersebut berisi sebuah file dengan pesan “this is a test” dan mengarahkan polisi untuk membaca salah satu dari kartunya yang berisi instruksi untuk berkomunikasi lebih lanjut. Pada bagian properti dokumen, polisi menemukan metadata dokumen dan terlihat bahwa dokumen terakhir kali dimodifikasi oleh seseorang bernama “Dennis”. Polisi juga mengetahui bahwa disk itu telah digunakan di Gereja “Christ Lutheran” dan Perpustakaan “Park City”.

Rader membuat kesalahan fatal dengan membawa disk tersebut ke gereja untuk mencetak dokumen di dalam disk karena printer di rumah Rader sedang rusak. Rader meminta izin untuk mencetak dokumen kepada pastur, dengan mengatakan bahwa dia memiliki agenda untuk rapat dewan gereja. Oleh karenanya, sang kepala gereja memasukkan disk tersebut ke salah satu komputer. Tidak ada yang menyadari bahwa tindakan tersebut ternyata bisa menjadi awal tertangkapnya BTK. Setelah ditelusuri melalui internet, ditemukan alamat gereja tersebut dan tertulis Dennis Rader sebagai presiden dewan gereja.

Bukti elektronik yang ditemukan pada kasus ini berupa floppy disk yang berisi dokumen dan cctv toko, sedangkan bukti digital yang ditemukan berupa metadata dokumen yang mengarahkan pada nama Dennis dan Gereja “Christ Lutheran” serta perpustakaan tempat Dennis bekerja, dan juga rekaman video dari cctv toko yang mengarah pada mobil Jeep Grand Cherokee warna hitam yang digunakan oleh Rader. Bukti-bukti tersebut sangat membantu dalam mengungkap misteri pembunuhan yang sudah berlangsung selama 31 tahun tersebut. Dennis Rader ditangkap pada 25 Februari 2005, dan resmi didakwa dengan pembunuhan pada 28 Februari 2005.

Sumber :